Composants

SKOOR Engine

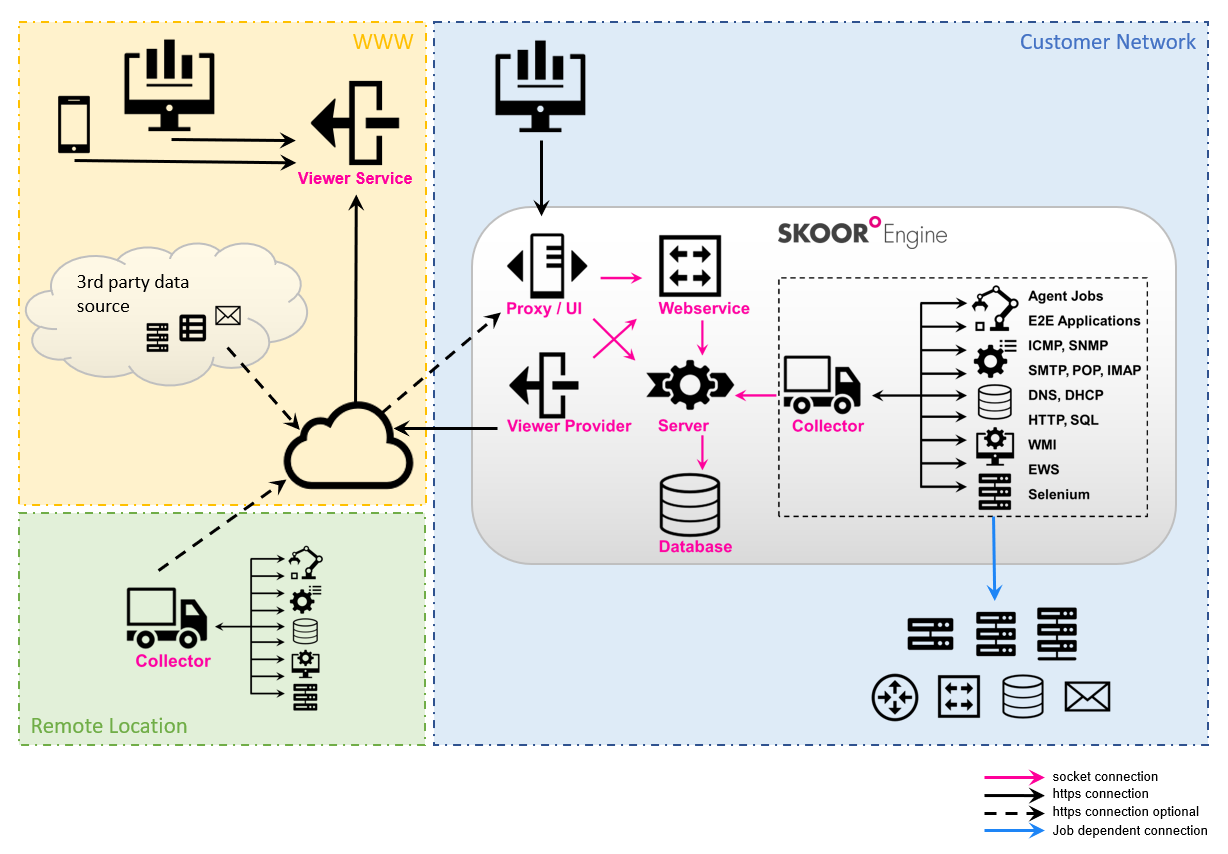

L'architecture de SKOOR Engine se compose des éléments suivants :

Serveur SKOOR Engine

Base de données de configuration et d'historique(PostgreSQL)

Serveur web (apache)

SKOOR Engine Collector

Il s'agit du composant qui mesure activement les dispositifs gérés.

Par défaut, SKOOR Engine dispose de son propre collecteur

collector-local.Des collecteurs externes supplémentaires peuvent être attachés, effectuant des tâches de surveillance dans des segments de réseau distants et fournissant leurs résultats de mesure via un port TCP unique au composant serveur de SKOOR Engine. Ces collecteurs externes fonctionnent dans un système d'exploitation distinct et indépendant.

Chaque collecteur reçoit des directives de mesure du serveur.

Chaque collecteur exécute divers sous-processus pour chaque type de plugin (par exemple ICMP, HTTP, etc.).

SKOOR Engine Agent

Peut être installé sur les serveurs surveillés.

Cet agent surveille le CPU, la mémoire, la carte d'interface réseau, les processus, etc.)

Des agents sont disponibles pour différents systèmes d'opérateurs (Windows, Linux, FreeBSD, Solaris...).

Le collecteur effectue des mesures sur les agents via un seul port TCP et récupère les résultats.

La communication cryptée peut être activée pour les agents fonctionnant sous Windows.

SKOOR Engine EEM (Enduser Experience Monitoring) qui exécute des transactions d'utilisateurs synthétiques sur des PC Windows.

Les outils tiers peuvent alimenter le collecteur en données par diverses méthodes.

Les données peuvent être extraites d'un collecteur à partir d'un outil tiers via HTTP, FTP, SCP ou d'autres protocoles réseau.

Un client de base de données peut être utilisé/installé sur le collecteur pour exécuter des requêtes sur des bases de données distantes.

Les données sont transmises au collecteur à l'aide de tâches telles que parsefile, execute ou fetchfile.

SKOOR Auth

SKOOR Auth fournit un mécanisme d'authentification aux autres composants de SKOOR.

Il peut authentifier

les utilisateurs locaux de SKOOR gérés par SKOOR Engine

Les utilisateurs externes gérés par un Active Directory utilisant LDAP.

Les utilisateurs externes gérés par un fournisseur d'authentification utilisant OpenID Connect.

SKOOR Webservice

Le SKOOR Webservice connecte les tableaux de bord avec SKOOR ou d'autres sources de données. Pour ce faire, il consolide des ensembles de données provenant de différents adaptateurs et les fournit aux tableaux de bord selon une API REST bien définie.

SKOOR Dashboard

Il s'agit du cœur de l'application SKOOR Dashboard. En plus de servir d'éditeur pour les tableaux de bord, il peut également être utilisé comme un viewer de tableau de bord interactif.

Certaines fonctionnalités (par exemple l'édition de tableaux de bord) ne sont disponibles que dans l'éditeur de tableaux de bord car l'application doit communiquer directement avec le SKOOR Webservice.

L'éditeur de tableaux de bord a besoin d'une connexion directe avec le SKOOR Webservice.

Pour utiliser l'éditeur de tableaux de bord, un utilisateur SKOOR valide est nécessaire.

SKOOR Dashboard Viewer

Le Dashboard Viewer peut être utilisé lorsque les tableaux de bord doivent être accessibles à des personnes externes. Le Dashboard Viewer ne nécessite pas de connexion directe au SKOOR Webservice. Au lieu de cela, le Dashboard Viewer obtient ses données du Viewer Service qui lui-même reçoit ses données du Viewer Provider. Ce flux de données unidirectionnel permet de couvrir les aspects suivants, en partie liés à la sécurité :

Il n'est pas nécessaire d'établir une connexion entre la zone démilitarisée et le réseau interne. La connexion ne doit être possible qu'à partir du Viewer Provider vers le SKOOR Service Web (HTTP/s), du Viewer Provider vers le Viewer Service (HTTP/s) et, bien sûr, de l'application Web Dashboard Viewer vers le Dashboard Viewer Service (HTTP/s).

Pour utiliser le Dashboard Viewer, aucun utilisateur SKOOR n'est nécessaire.

Il n'est pas possible d'effectuer des manipulations sur les objets SKOOR. Par conception, le flux de données est limité aux opérations de lecture. Les seules manipulations de données possibles sont la définition du mot de passe de l'utilisateur et l'envoi de messages d'accès et de journaux d'erreurs.

Le Viewer Service peut être placé dans une zone démilitarisée (DMZ) ou même dans le réseau d'un client.

L'intégrité des données entre le Viewer Provider et le Viewer Service est assurée par une signature du contenu basée sur HMAC.