Komponenten

SKOOR Engine

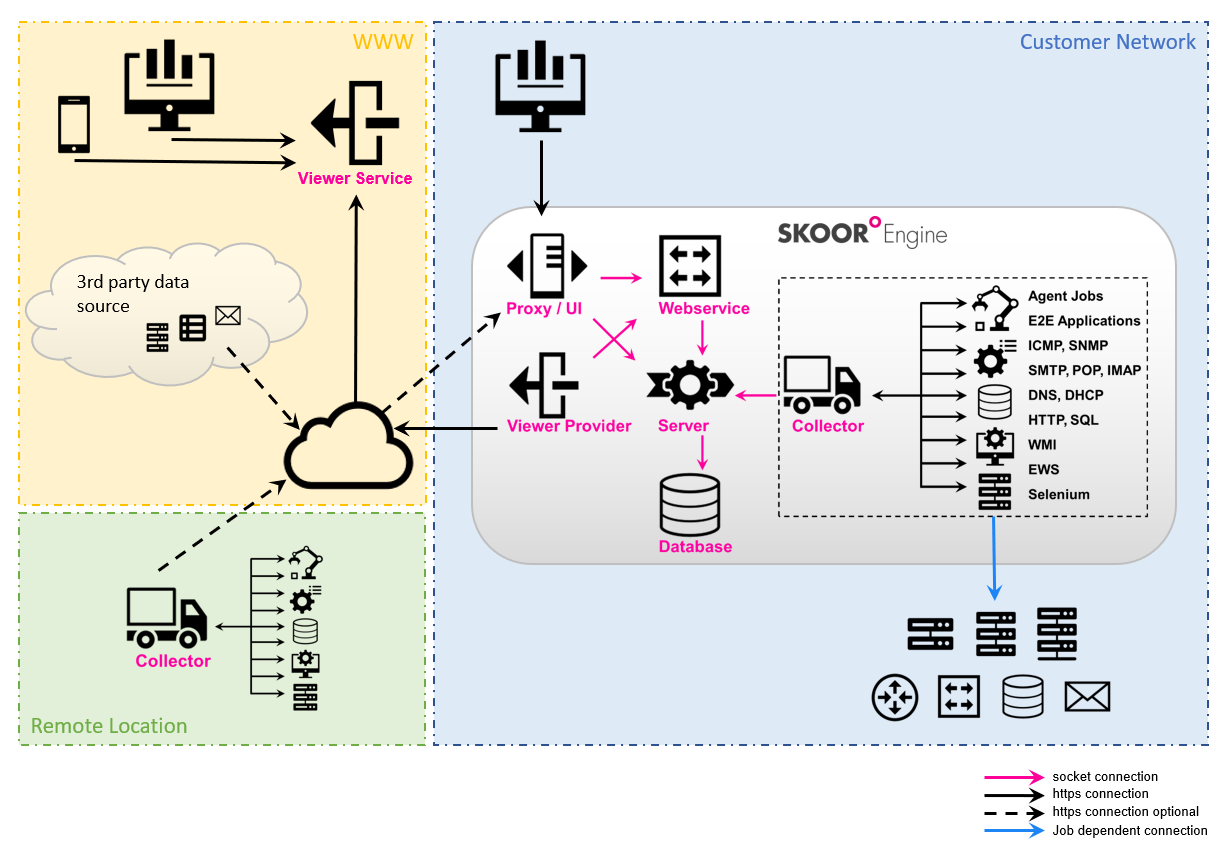

Die SKOOR Engine Architektur besteht aus den folgenden Komponenten:

SKOOR Engine Server

Konfigurations- und Verlaufsdatenbank(PostgreSQL)

Web Server (Apache)

SKOOR Engine Collector

Dies ist die Komponente, die aktiv gegen die zu verwaltenden Geräte misst.

Standardmäßig hat die SKOOR Engine ihren eigenen

collector-localKollektor laufen.Es können zusätzliche externe Kollektoren angeschlossen werden, die Überwachungsaufgaben in entfernten Netzwerksegmenten durchführen und ihre Messergebnisse über einen einzigen TCP-Port an die SKOOR Engine Server-Komponente liefern. Diese externen Kollektoren laufen in einem separaten, unabhängigen Betriebssystem.

Jeder Kollektor empfängt Messanweisungen vom Server.

Jeder Kollektor führt verschiedene Unterprozesse für jeden Plugin-Typ aus (z. B. ICMP, HTTP usw.)

SKOOR Engine Agent

Kann auf überwachten Servern installiert werden.

Dieser Agent überwacht die CPU, den Speicher, die Netzwerkkarte, die Prozesse usw.).

Agenten sind für verschiedene Betriebssysteme verfügbar (Windows, Linux, FreeBSD, Solaris...).

Der Kollektor führt Messungen an den Agenten über einen einzigen TCP-Port durch und holt die Ergebnisse ab.

Für Agenten, die unter Windows laufen, kann die verschlüsselte Kommunikation aktiviert werden.

SKOOR Engine EEM (Enduser Experience Monitor), die synthetische Benutzertransaktionen auf Windows-PCs durchführt

Tools von Drittanbietern können ihre Daten über verschiedene Methoden in den Kollektor einspeisen.

Daten können von einem Kollektor aus einem Drittanbieter-Tool über HTTP, FTP, SCP oder andere Netzwerkprotokolle abgerufen werden

Ein Datenbank-Client kann auf dem Kollektor verwendet/installiert werden, um Abfragen gegen entfernte Datenbanken durchzuführen.

Die Daten werden dem Kollektor z.B. mit Hilfe von parsefile-, execute- oder fetchfile-Jobs zugeführt.

SKOOR Auth

SKOOR Auth bietet einen Authentifizierungsmechanismus für andere SKOOR-Komponenten.

Es kann authentifizieren:

Lokale SKOOR-Benutzer, die von der SKOOR Engine verwaltet werden

Externe Benutzer, die von einem Active Directory mit LDAP verwaltet werden.

Externe Benutzer, die von einem Authentifizierungsanbieter unter Verwendung von OpenID Connect verwaltet werden

SKOOR Webservice

Der SKOOR Webservice verbindet die Dashboards mit dem SKOOR oder anderen Datenquellen. Zu diesem Zweck konsolidiert er Datensätze aus verschiedenen Adaptern und stellt sie den Dashboards über eine klar definierte REST API zur Verfügung.

SKOOR Dashboard

Dies ist der Kern der SKOOR Dashboard-Anwendung. Neben der Funktion als Editor für Dashboards kann es auch als interaktiver Dashboard Viewer verwendet werden.

Bestimmte Funktionen (z. B. die Bearbeitung von Dashboards) sind nur im Dashboard-Editor verfügbar, da die Anwendung direkt mit dem SKOOR Webservice kommunizieren muss.

Der Dashboard Editor benötigt eine direkte Verbindung zum SKOOR Webservice.

Um den Dashboard Editor zu verwenden, ist ein gültiger SKOOR Benutzer erforderlich.

SKOOR Dashboard Viewer

Der Dashboard Viewer kann verwendet werden, wenn Dashboards für externe Personen zugänglich sein sollen. Der Dashboard Viewer benötigt keine direkte Verbindung zum SKOOR Webservice. Stattdessen holt sich der Dashboard Viewer seine Daten vom Viewer Service, der wiederum seine Daten vom Viewer Provider erhält. Durch diesen unidirektionalen Datenfluss werden folgende, zum Teil sicherheitsrelevante, Aspekte abgedeckt:

Es ist keine Verbindung von der DMZ zum internen Netz notwendig. Die Verbindung muss nur vom Viewer Provider zum SKOOR Web Service (HTTP/s), vom Viewer Provider zum Viewer Service (HTTP/s) und natürlich von der Dashboard Viewer Web Applikation zum Viewer Service (HTTP/s) möglich sein.

Für die Nutzung des Dashboard Viewers ist kein SKOOR Benutzer erforderlich.

Es ist nicht möglich, irgendwelche Manipulationen an SKOOR-Objekten vorzunehmen. Konstruktionsbedingt ist der Datenfluss auf Leseoperationen beschränkt. Die einzigen möglichen Datenmanipulationen sind das Setzen des eigenen Benutzerpassworts und das Senden von Zugriffs- und Fehlerprotokollmeldungen.

Der Viewer Service kann innerhalb einer DMZ oder sogar innerhalb eines Kundennetzwerks platziert werden.

Die Datenintegrität zwischen Viewer Provider und Viewer Service wird durch eine HMAC-basierte Signatur des Inhalts sichergestellt.